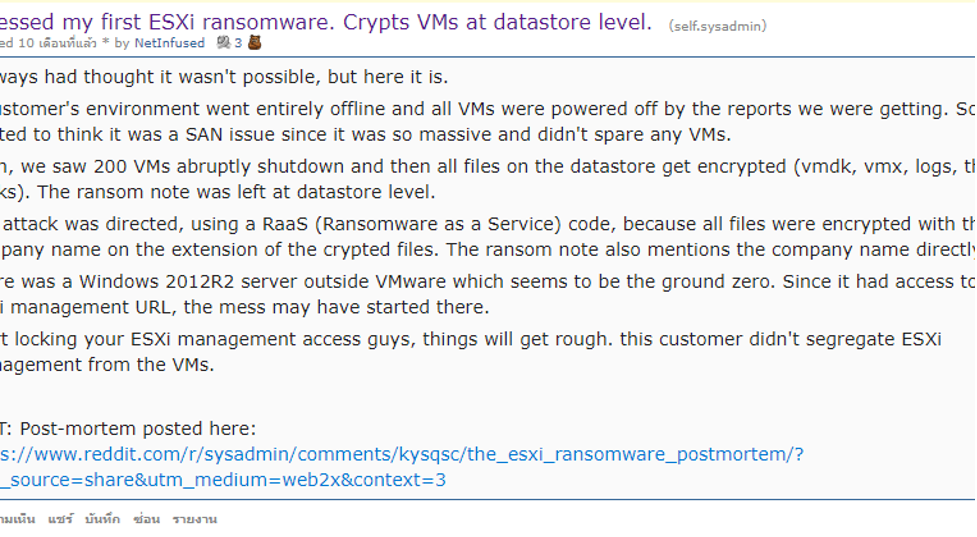

เมื่อไม่กี่วันที่ผ่านมาได้มีการระบาดของ Ransomware ที่ถูกผู้ไม่ประสงค์ดีใช้ประโยชน์บน VMWare ESXi และมีการพูดถึงบนกลุ่ม Facebook : thaiadmin.org เพื่อควบคุม virtual machines และทำการเข้ารหัส virtual hard drives.

อ้างอิง https://old.reddit.com/

• ดำเนินการ Enable Syslog to SIEM [5]

Download

อัพโหลดให้ผ่าน Google Drive

โหลดจากผู้ให้บริการให้ลงทะเบียน VMWare Custom Connect

https://customerconnect.vmware.com/account-registration

หลังจากยืนยัน Email เรียบร้อยให้ทำการ Login

https://customerconnect.vmware.com/login

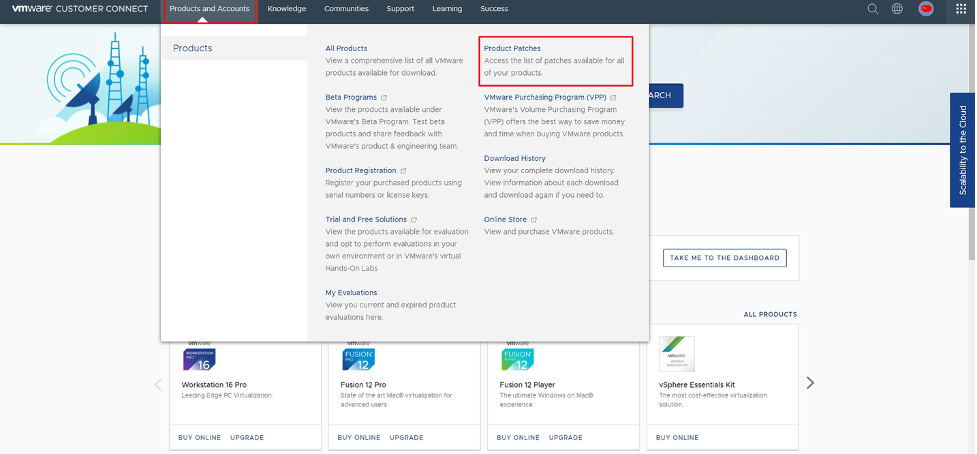

แล้วไปที่ Products and Accounts > Product Patches

อ้างอิง https://customerconnect.vmware.com/

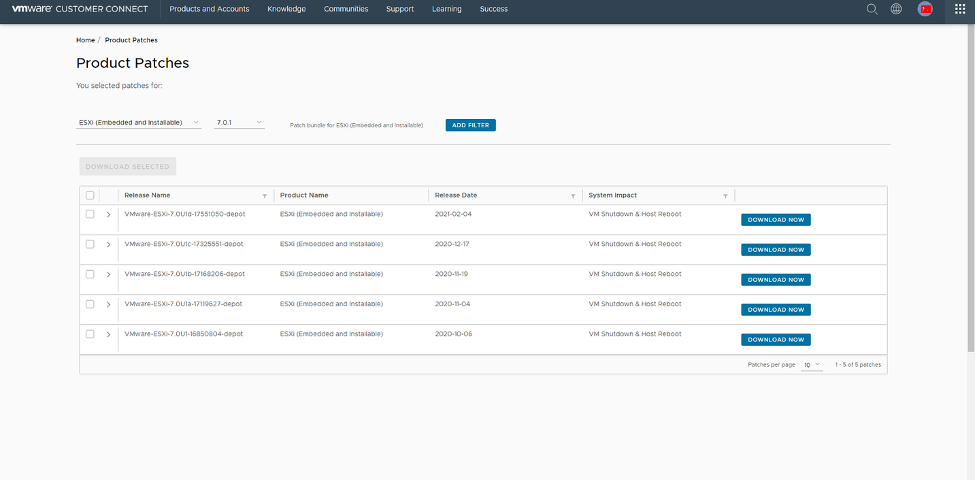

เลือก ESXi (Embedded and Installable) ตามด้วยเวอร์ชั่นที่ต้องการค้นหา

อ้างอิง https://customerconnect.vmware.com/

ให้ค้นหาตามเวอร์ชันดังนี้

7.0.1 > VMware-ESXi-7.0U1a-17119627-depot

6.7.0 > ESXi670-202011001

6.5.0 > ESXi650-202011001

https://www.vmware.com/security/advisories/VMSA-2020-0023.html

[1]: https://sostechblog.com/2011/03/30/moving-vms-from-esx-to-workstation/

[2]: https://www.eknori.de/2019-01-04/homelab-copy-vm-from-one-esxi-host-to-another/

[3]: https://networklessons.com/uncategorized/vmware-esxi-5-move-vm-to-different-datastore

[5]: https://support.solarwinds.com/SuccessCenter/s/article/Configure-ESXi-Syslog-to-LEM?language=en_US

ผู้เขียน : นาย วสุพล ไชยสง่าศิลป์

ผู้ตรวจทาน : นายเจษฏา ทองก้านเหลือง

เผยแพร่ : วันที่ 31 สิงหาคม 2564