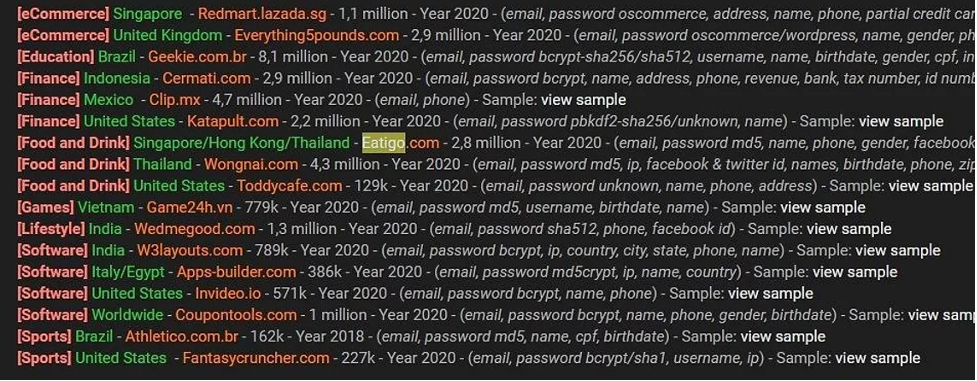

เมื่อวันที่ 30 ตุลาคม 2563 ได้มีข่าวข้อมูลส่วนบุคคลนับล้านจาก E-Commerce บริษัทยักษ์ใหญ่ทั้ง 3 เจ้า ได้แก่ Lazada, Wongnai, Eatigo ทั่วโลกถูกประกาศขายอยู่ในตลาดมืด ซึ่งทาง Lazada ได้เปิดเผยว่า ข้อมูลจาก RedMart ถูกแฮก และมีข้อมูลผู้ใช้หลุดออกไปมากกว่า 1.1 ล้านบัญชี ส่วนทางด้าน Wongnai ก็ได้ออกมาประกาศแจ้งเตือนผู้ใช้งานแล้วเช่นกัน

ภาพที่ 1- 1 รูปภาพจาก : https://www.facebook.com/RedMartcom/

RedMart เป็นแพลตฟอร์มซื้อขายสินค้าอุปโภคบริโภคที่ถูก Lazada เข้าซื้อกิจการไปเมื่อปี 2559 ซึ่ง Lazada ระบุว่า ข้อมูลที่หลุดไปนั้นเป็นข้อมูลเก่าที่ไม่ได้ถูกอัพเดตมา 18 เดือนและเป็นข้อมูลที่ไม่ได้เชื่อมโยงกับฐานข้อมูลของ Lazada แต่อย่างใด ซึ่งข้อมูลที่หลุดนั้นประกอบไปด้วย ชื่อ หมายเลขโทรศัพท์ อีเมล ที่อยู่ รหัสผ่านที่ถูกเข้ารหัส และข้อมูลบัตรเครดิตบางส่วน

ภาพที่ 1- 2 รูปภาพจาก : www.channelnewsasia.com

ทาง Lazada ยืนยันว่าข้อมูลที่หลุดไปนั้น เป็นข้อมูลจากฐานข้อมูลของแอปพลิเคชันและเว็บไซต์เก่าของ RedMart ที่มีการดำเนินงานในประเทศสิงคโปร์เท่านั้น และได้มีการยุติการใช้งานไปตั้งแต่ 18 เดือนที่แล้ว ทั้งนี้ หลังจากที่ทราบเหตุการณ์ ทาง Lazada ได้ดำเนินการแก้ไขและปิดกั้นช่องทางการเข้าถึงข้อมูลแล้วโดยทันที

ภาพที่ 1- 3 รูปภาพจาก : https://www.wongnai.com และ https://eatigo.com/

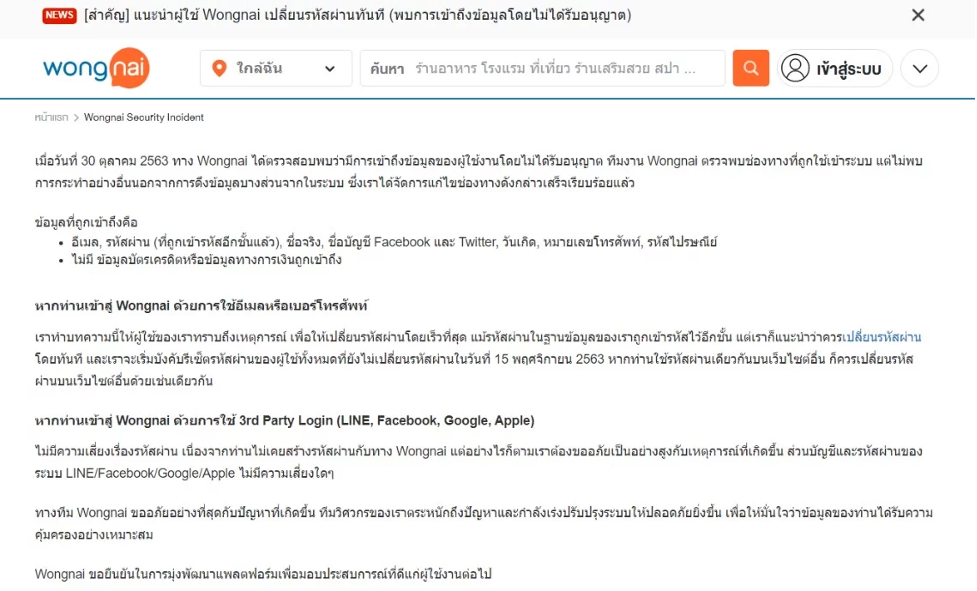

ภาพที่ 1- 4 รูปภาพจาก : https://www.wongnai.com/pages/wongnai-security-incident

ด้าน Wongnai ซึ่งเป็นแพลตฟอร์มที่ใช้นำเสนอเนื้อหาและข้อมูลรีวิวจากผู้ใช้จริงแบบครบวงจร ทั้งร้านอาหาร สูตรอาหาร ความสวยความงาม และท่องเที่ยว ก็ได้มีข้อมูลหลุดออกไปประกาศขายเช่นกัน โดย Wongnai ได้ออกมาประกาศว่า มีการตรวจพบการเข้าถึงข้อมูลของผู้ใช้งานโดยไม่ได้รับอนุญาต ทีมงาน Wongnai ตรวจพบช่องทางที่ถูกใช้เข้าระบบ พบว่ามีการดึงข้อมูลบางส่วนออกจากระบบ และได้มีการจัดการแก้ไขช่องทางการเข้าถึงเสร็จเรียบร้อยแล้ว ซึ่งข้อมูลที่ถูกเข้าถึงคือ อีเมล, รหัสผ่านที่ถูกเข้ารหัส, ชื่อจริง, ชื่อบัญชี Facebook และ Twitter, วันเกิด, หมายเลขโทรศัพท์, รหัสไปรษณีย์ โดยไม่มีข้อมูลบัตรเครดิตหรือข้อมูลทางการเงินถูกเข้าถึง

ซึ่งทาง Wongnai ได้ออกมาแจ้งเตือนถึงผู้ใช้งานที่เข้าสู่ระบบด้วยอีเมลหรือเบอร์โทรศัพท์ ให้ทำการเปลี่ยนรหัสผ่านโดยเร็วที่สุด และจะมีมาตรการบังคับรีเซ็ตรหัสผ่านของผู้ใช้งานทั้งหมดที่ยังไม่เปลี่ยนรหัสผ่านในวันที่ 15 พฤศจิกายน 2563 และสำหรับผู้ที่ใช้ระบบด้วย 3rd Party Login (LINE, Facebook, Google, Apple) จะไม่มีความเสี่ยงเรื่องรหัสผ่าน เนื่องจากผู้ใช้งานที่เข้าสู่ระบบด้วย 3rd Party นี้ไม่เคยสร้างรหัสผ่านกับทาง Wongnai แต่อย่างใด

ส่วนทางด้าน Eatigo ถึงแม้จะยังไม่มีประกาศอย่างเป็นทางการ แต่จากหน้าเว็บไซต์ของตลาดใต้ดินแสดงให้เห็นว่ามีข้อมูลจำนวน 2.8 ล้านบัญชี ซึ่งประกอบไปด้วย อีเมล, รหัสผ่านที่ถูกเข้ารหัส, ชื่อ, หมายเลขโทรศัพท์, เพศ, หมายเลขบัญชีและ Token ของ Facebook

ข้อควรปฏิบัติสำหรับลูกค้า

- ดำเนินการเปลี่ยนรหัสผ่านทันที รวมถึงเว็บไซต์อื่น ๆ “ที่ใช้รหัสซ้ำกัน”

- ดำเนินการยกเลิกสิทธิการเข้าถึงจากการล็อกอินด้วย Facebook หรือ Line หรือ google

- ควรพิจารณาดำเนินการเปลี่ยนรหัสผ่านบน Facebook หรือ Line หรือ google

- ควรพิจารณาดำเนินการเปิดใช้งานการยืนยันแบบ2 ขั้นตอน(Two-Factor Authentication) บน Facebook หรือ Line หรือ google

คาดการณ์ความเป็นไปได้

- ช่องโหว่ SQL Injection ระบบมีช่องโหว่ที่สามารถสอดแทรกคำสั่งเพื่อเข้าไปดึงข้อมูลที่ถูกจัดเก็บอยู่ภายในฐานข้อมูลออกมาได้

- ช่องโหว่ Security Misconfigurations เป็นปัญหาที่เกิดจากผู้ดูแลหรือผู้ติดตั้งระบบ ไม่ว่าจะเป็น Physical Server หรือ Cloud-based ก็ตาม เช่น อาจมีการใช้งานการตั้งค่าแบบ Default Configuration หรือมีการเปิดช่องทางการเข้าถึงระบบฐานข้อมูลแบบ Public และไม่ได้มีการกำหนดหรือยืนยันสิทธิ์ในการเข้าถึง ทำให้ผู้ไม่หวังดีสามารถเข้าถึงระบบได้โดยไม่ต้องผ่านการพิสูจน์ตัวตน

- ช่องโหว่ Broken Authentication ระบบยืนยันและพิสูจน์ตัวตนของระบบฐานข้อมูลนั้นไม่แข็งแกร่งเพียงพอ เช่น มีการตั้ง Password ที่ง่ายต่อการคาดเดา ส่งผลให้บัญชีผู้ใช้งานที่เป็นผู้ดูแลถูกโจมตีด้วยเทคนิค Bruteforce Attack

วิธีลดผลกระทบ

- ทำการตรวจสอบการรับค่าข้อมูลจากผู้ใช้งานทุกช่องทาง ไม่ควรนำข้อมูล Input จากผู้ใช้งานไปประมวลผลโดยตรงกับ Query ของระบบฐานข้อมูล หรือหากมีความจำเป็นที่จะต้องนำข้อมูล Input ไปประมวลผล ให้ดำเนินการทำ Input Validation หรือการทำ Escape Character เพื่อกรองอักขระพิเศษก่อนที่จะนำข้อมูลเหล่านั้นออกไปประมวลผล รวมไปถึงการทำ SQL Prepared Statement เพื่อแยก Command กับ Query ออกจากกัน

- ยกเลิกการใช้งาน Account และ Password ที่เป็นค่า Default ซึ่งไม่มีความปลอดภัย และไม่ควรตั้งรหัสผ่านที่ง่ายต่อการคาดเดา เนื่องจากมีโอกาสที่ระบบจะถูกโจมตีด้วยเทคนิค Bruteforce Attack ได้

- ไม่ควรอนุญาตการเข้าถึงระบบฐานข้อมูลจากภายนอก หากจำเป็นต้องใช้งานจากภายนอกเครือข่าย ควรกำหนดสิทธิ์การเข้าถึงให้แน่นหนา ซึ่งแนวทางที่ดีที่สุดที่แนะนำในการเข้าถึงระบบจากภายนอกคือการใช้ VPN Tunnel ในการเข้าถึง

ผู้เขียน : ณัฐพงษ์ การทำนา

ผู้ตรวจทาน : นาย เจษฎา ทองก้านเหลือง

เผยแพร่ : วันที่ 3 พฤศจิกายน 2563