เมื่อวันที่ 11 กันยายน 2563 ได้มีการประกาศช่องโหว่ Zerologon หรือ CVE-2020-1472 ที่อาศัยจุดอ่อนบน Microsoft Windows Netlogon Remote Protocol (MS-NRPC) ที่ใช้สำหรับรับรองการพิสูจน์ตัวตนบนเครื่องคอมพิวเตอร์แม่ข่าย Windows Server ที่ทำหน้าที่เป็น Domain Controller ขององค์กร ด้วยการเข้ารหัสในรูปแบบ AES-CFB8 โดยช่องโหว่นี้ผู้บุกรุกจำเป็นที่จะต้องสามารถเข้าถึงระบบเครือข่ายภายในองค์กรได้ก่อนโดยไม่สามารถโจมตีจากระบบเครือข่ายภายนอกได้ ซึ่งช่องโหว่ Zerologon มีผลกระทบดังนี้

– Session Hijack Active Directory

– Disable Security Feature Netlogon

– Change Password Active Directory

ในปัจจุบันได้มีการปล่อย Source Code ที่ใช้สำหรับการโจมตีช่องโหว่ Zerologon พฤติกรรมที่หวังผลคือ ดำเนินการเปลี่ยนรหัสผ่านของบัญชีผู้ใช้บน Active Directory ให้เป็นค่าว่างได้ (Empty) ด้วยการเติมอักษระ “0” ลงในพารามิเตอร์ ซึ่งเราสามารถนำผลลัพธ์นี้ไปประยุกต์ใช้เพื่อตรวจสอบหรือตรวจจับพฤติกรรมการบุกรุกได้หากองค์กรของเราถูกโจมตีด้วยช่องโหว่นี้

วิธีการตรวจสอบ

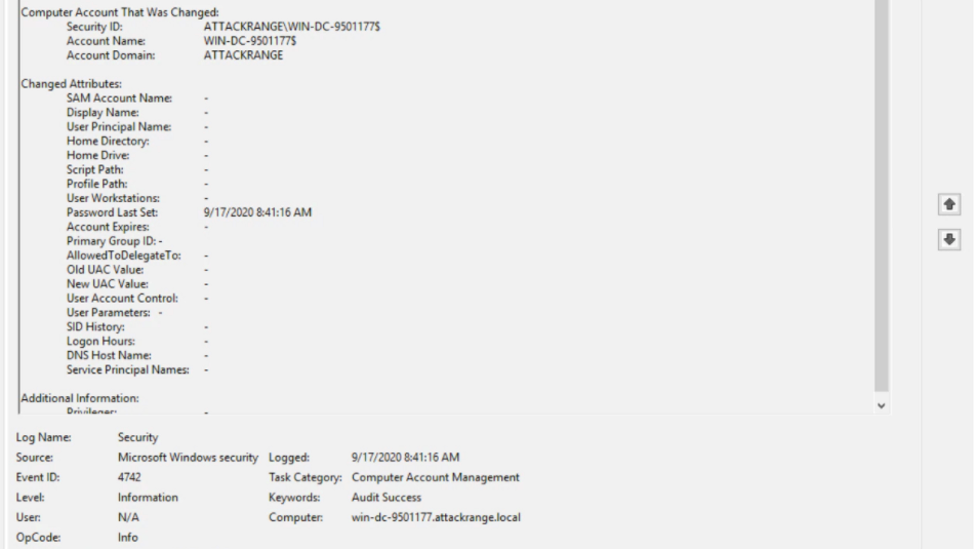

– ตรวจสอบ Windows Event Log (4742) หากพบพฤติกรรม ANONYMOUS LOGON ดำเนินการเปลี่ยนแปลงแก้ไขข้อมูลผู้ใช้งาน ให้ดำเนินการแจ้งเตือนไปยังผู้ดูแลระบบหรือควรพิจารณาตรวจสอบพฤติกรรมที่มาที่ไปในทันทีว่าเป็นพฤติกรรมทั่วไป หรือ มาจากช่องโหว่ CVE-2020-1472

– การตรวจสอบช่องโหว่ Zerologon บนเครื่องคอมพิวเตอร์แม่ข่าย

https://github.com/SecuraBV/CVE-2020-1472

– การทดสอบเจาะระบบ (Penetration Test)

https://github.com/risksense/zerologon?fbclid=IwAR24UfwrcOpcb8GT-VYEFBQm5Rh7UaXWqPcGh25Ina_q0p82ynuQdTT11lM

รายชื่อผลิตภัณฑ์ที่ได้รับผลกระทบ

– Windows Server 2008 R2 for x64-based Systems Service Pack 1

– Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

– Windows Server 2012

– Windows Server 2012 (Server Core installation)

– Windows Server 2012 R2

– Windows Server 2012 R2 (Server Core installation)

– Windows Server 2016

– Windows Server 2016 (Server Core installation)

– Windows Server 2019

– Windows Server 2019 (Server Core installation)

– Windows Server, version 1903 (Server Core installation)

– Windows Server, version 1909 (Server Core installation)

– Windows Server, version 2004 (Server Core installation)

วิธีการดำเนินการแก้ไข

– ติดตั้ง Patch Security ตามลิงค์ด้านล่าง

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1472

แหล่งอ้างอิง

– thaicert.or.th

– https://asciinema.org/a/359833

– https://www.splunk.com/en_us/blog/security/detecting-cve-2020-1472-using-splunk-attack-range.html

– https://www.zdnet.com/article/zerologon-attack-lets-hackers-take-over-enterprise-networks/

– https://github.com/SecuraBV/CVE-2020-1472

ผู้เขียน : ณัฐวุฒิ โอภาสเอี่ยมลิขิต

ผู้ตรวจทาน : นาย เจษฎา ทองก้านเหลือง

เผยแพร่ : วันที่ 21 กันยายน 2563