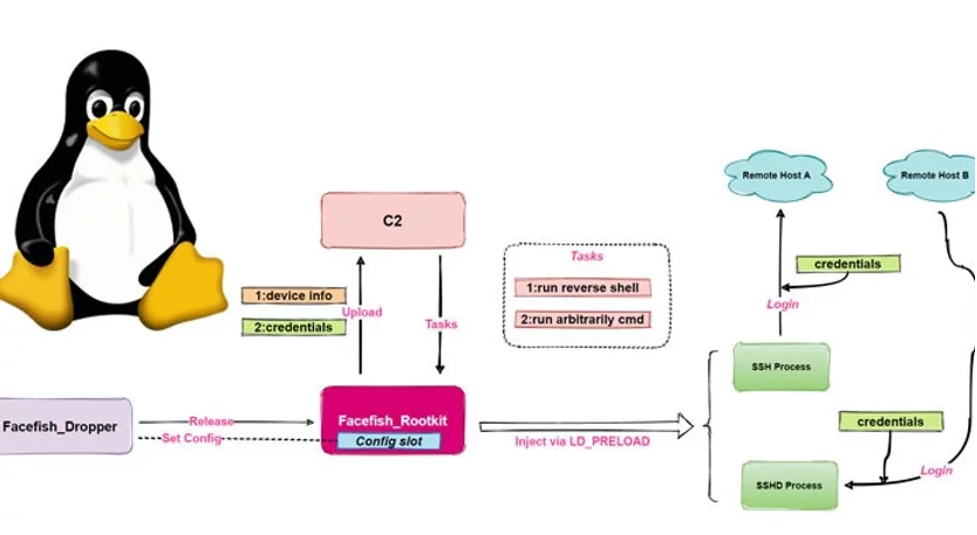

ไม่ประสงค์ดี แล้วทำการปล่อย rookit เข้าสู่ระบบปฏิบัติการ Linux เพื่อทำการรวบรวมและส่งข้อมูลสำคัญกลับไปยังเครื่องเซิร์ฟเวอร์ของผู้ไม่ประสงค์ดี

อ้างอิง https://thehackernews.com/

Juniper ได้ตั้งข้อสังเกตว่า CWP ได้รับผลกระทบจากปัญหาด้านความปลอดภัยหลายสิบรูปแบบของปัญหาด้านความมั่นคงปลอดภัย “การเข้ารหัสและการ obfuscation” ของซอร์สโค้ดทำให้ “ยากที่จะตรวจสอบว่า CWP เป็นเวอร์ชันใดที่ยังคงเสี่ยงต่อการโจมตีนี้ “

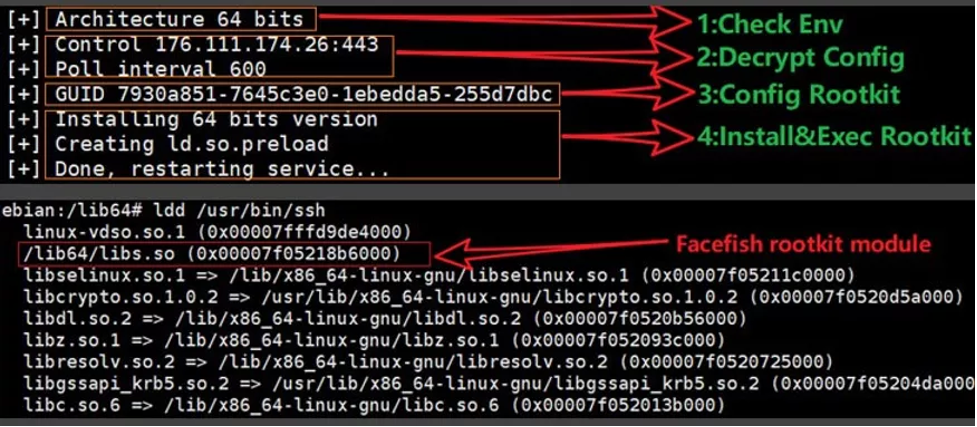

ในส่วนของฟังก์ชัน dropper จะมาพร้อมกับชุดคำสั่งในการตรวจจับสภาพแวดล้อมรันไทม์ เพื่อรับข้อมูลการถอดรหัสไฟล์และค่าคอนฟิกูเรชันต่าง ๆ เครื่องเซิร์ฟเวอร์ของผู้ไม่ประสงค์ดี เพื่อทำการกำหนดค่าการแทรกโปรแกรม rootkit ไปในกระบวนการทำงานเริ่มต้นบนโปรโตคอล sshd

ทำให้ rootkit เป็นอันตรายอย่างยิ่ง เนื่องจากทำให้ผู้ประสงค์ดีสามารถได้รับสิทธิ์ระดับสูงในระบบ ซึ่งช่วยให้พวกเขาสามารถเปลี่ยนแปลงหรือแทรกแซงกระบวนการทำงานหลักที่ดำเนินการบนระบบปฏิบัติการพื้นฐานได้ ความสามารถของ rootkit สามาถทำการแฝงตัวเข้าไปในโครงสร้างของระบบปฏิบัติการทำให้ผู้ไม่ประสงค์ดีมีระดับการหลบซ่อนและการหลบเลี่ยงในระดับสูง

Facefish ยังใช้โปรโตคอลการสื่อสารที่ซับซ้อนและอัลกอริทึมการเข้ารหัส 0x2XX เพื่อแลกเปลี่ยน public keys และ BlowFish สำหรับการเข้ารหัสข้อมูลการสื่อสารกับเซิร์ฟเวอร์ C2 คำสั่ง C2 บางคำที่เซิร์ฟเวอร์ส่ง มีดังนี้

0x300 – รายงานข้อมูลรับรองที่ถูกขโมย

0x301 – รวบรวมรายละเอียดของคำสั่ง “uname”

0x302 – เรียกใช้เชลล์ย้อนกลับ

0x310 – ใช้คำสั่งบนระบบ

0x311 – ส่งผลลัพธ์ของคำสั่ง

0x312 – รายงานข้อมูลโฮสต์

อ้างอิง: https://thehackernews.com/2021/05/researchers-warn-of-facefish-backdoor.html

[1] https://th.wikipedia.org/wiki/โบลว์ฟิช

[2] https://en.wikipedia.org/wiki/Dropper_(malware)

[3] https://www.bitdefender.co.th/post/rootkit

[4] https://www.baeldung.com/linux/ld_preload-trick-what-is

[5] https://blogs.juniper.net/en-us/threat-research/linux-servers-hijacked-to-implant-ssh-backdoor

[6] https://www.exploit-db.com/exploits/45610

ผู้เขียน : นาย วสุพล ไชยสง่าศิลป์

ผู้ตรวจทาน : นายเจษฏา ทองก้านเหลือง

เผยแพร่ : วันที่ 8 มิถุนายน 2564