เมื่อวันพุธที่ 7 กรกฏาคม 2564 Microsoft ได้ออกแพ็ตช์แก้ไข ช่องโหว่ Zero-Day ‘Windows PrintNightMare’

Microsoft ได้พบปัญหาที่ส่งผลกระทบต่อระบบปฏิบัติการ Windows ทุกรุ่นและได้เร่งดำเนินการแก้ไขสำหรับ Windows เวอร์ชันที่รองรับ และนำไปใช้ในการเชื่อมต่อกับอุปกรณ์ต่าง ๆ แบบอัตโนมัติ

ช่องโหว่ PrintNightMare คืออะไร?

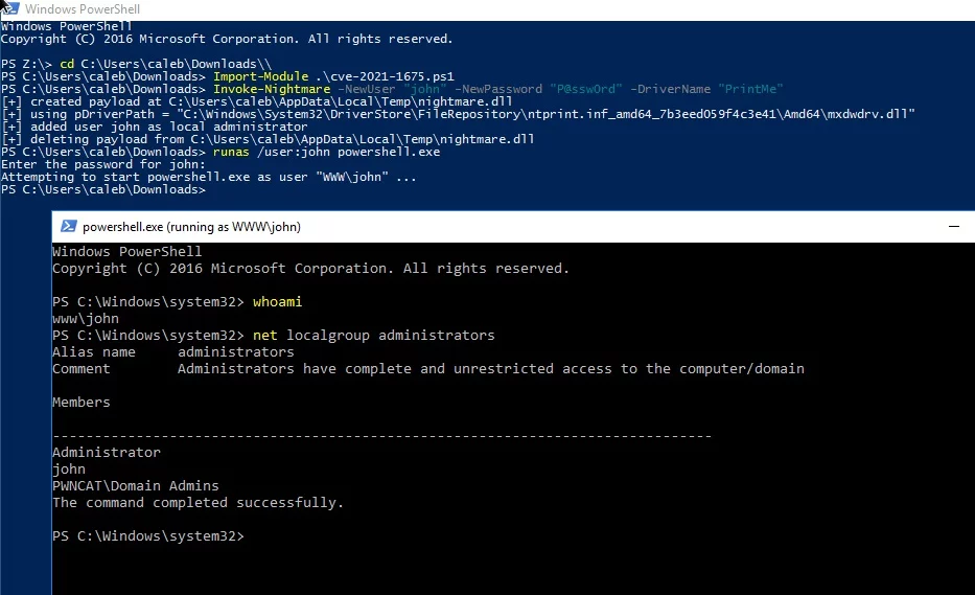

คือ ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ Windows Print Spooler | CVE-2021-34527[1]โดยผู้ไม่ประสงค์ดีสามารถเรียกใช้โค้ดจากระยะไกลผ่าน Windows Print Spooler service[2] จากการทำงานของไฟล์ที่ได้สิทธิ์การเข้าถึงอย่างไม่เหมาะสม ผู้ไม่ประสงค์ดีที่ประสบความสำเร็จในการใช้ประโยชน์จากช่องโหว่นี้สามารถเรียกใช้โค้ดจากระยะไกลที่ได้สิทธิ์เป็น SYSTEM ทำให้ผู้ไม่ประสงค์ดีสามารถติดตั้งโปรแกรม อ่าน เขียน หรือลบข้อมูล หรือสร้างบัญชีใหม่พร้อมสิทธิ์ผู้ใช้งานในระดับสูงสุด (Administrator)

ศูนย์ประสานงานด้านความมั่นคงปลอดภัย (CERT Coordination Center) ได้กล่าวว่า “Microsoft Windows Print Spooler service” ไม่สามารถจำกัดการเข้าถึงฟังก์ชันที่อนุญาตให้ผู้ใช้งานเพิ่มเครื่องพิมพ์และไดรเวอร์ที่เกี่ยวข้อง ทำให้ผู้ไม่ประสงค์ดีสามารถตรวจสอบสิทธิ์การเข้าถึงและเรียกใช้คำสั่งอันตรายจากระยะไกลด้วยสิทธิ์ของ SYSTEM บนระบบปฏิบัติการที่มีช่องโหว่ “PrintNightMare” ได้สำเร็จ

อ้างอิง https://hackersonlineclub.com/

อ้างอิง https://techdirectarchive.com/

อ้างอิง https://techdirectarchive.com/

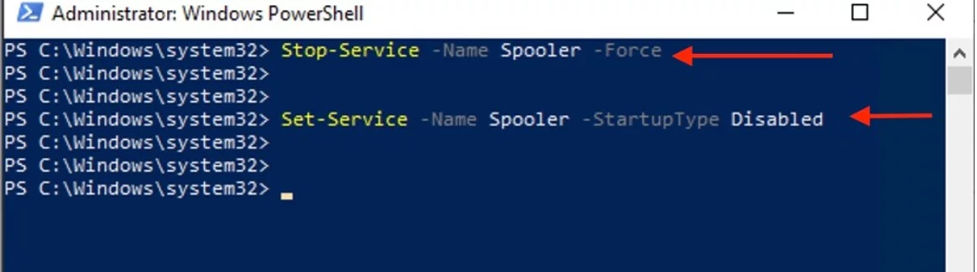

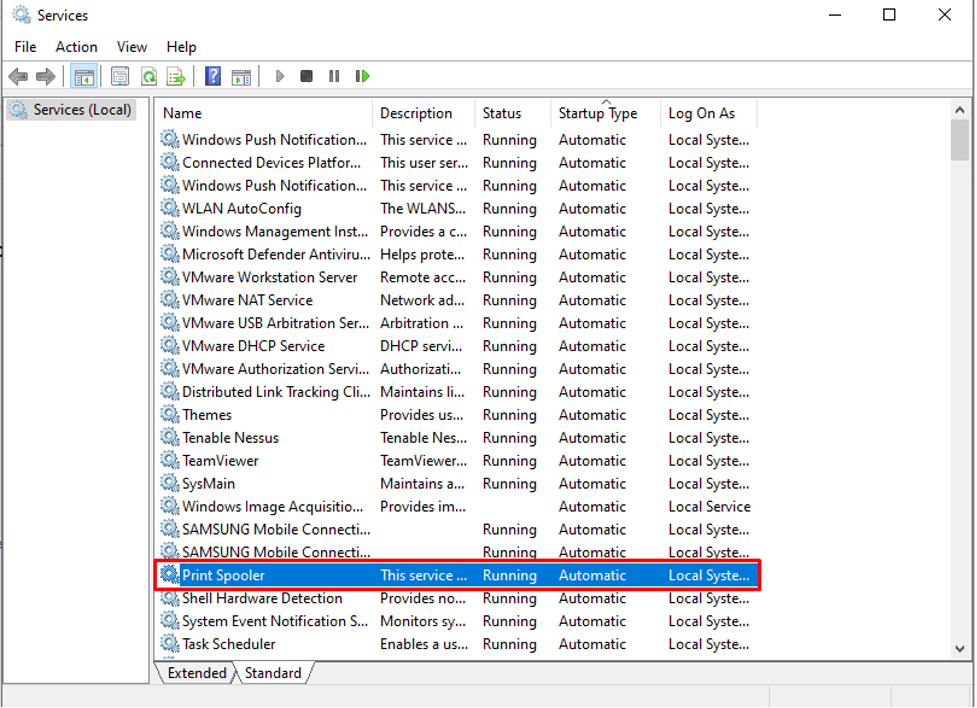

หรือสามารถปิดการทำงานได้ทันทีผ่านทาง Windows Services

อ้างอิง https://techdirectarchive.com/

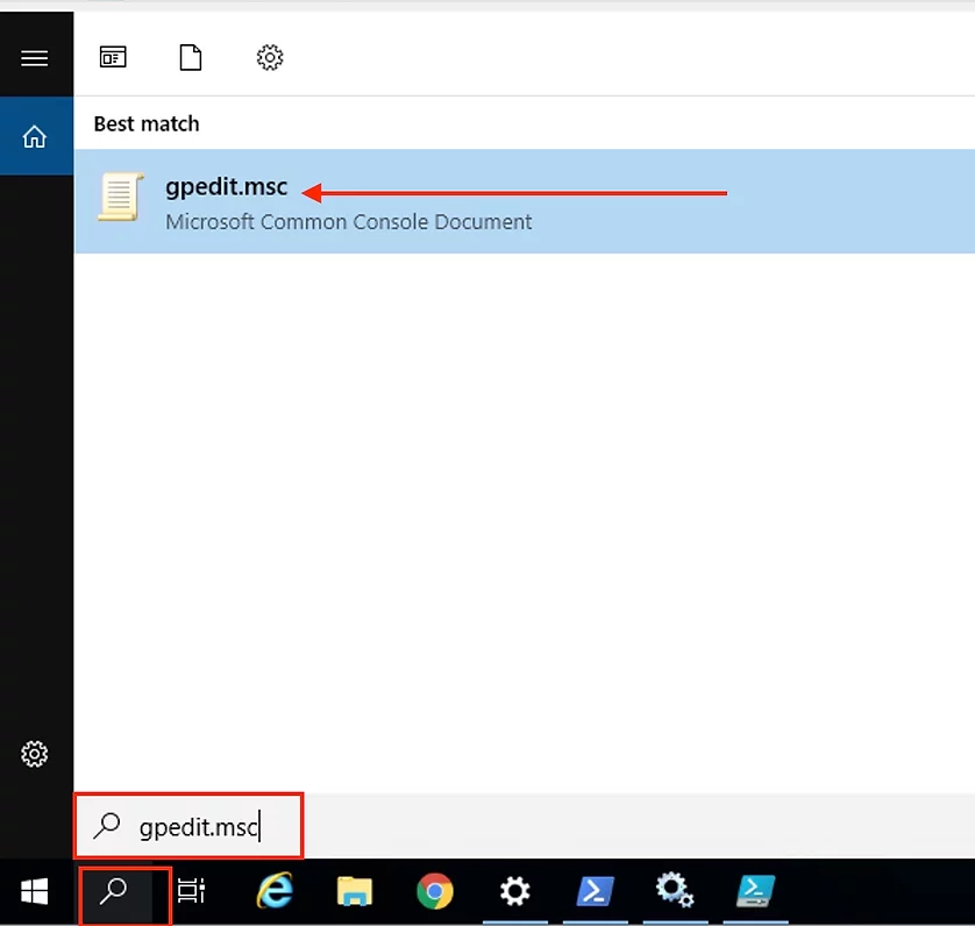

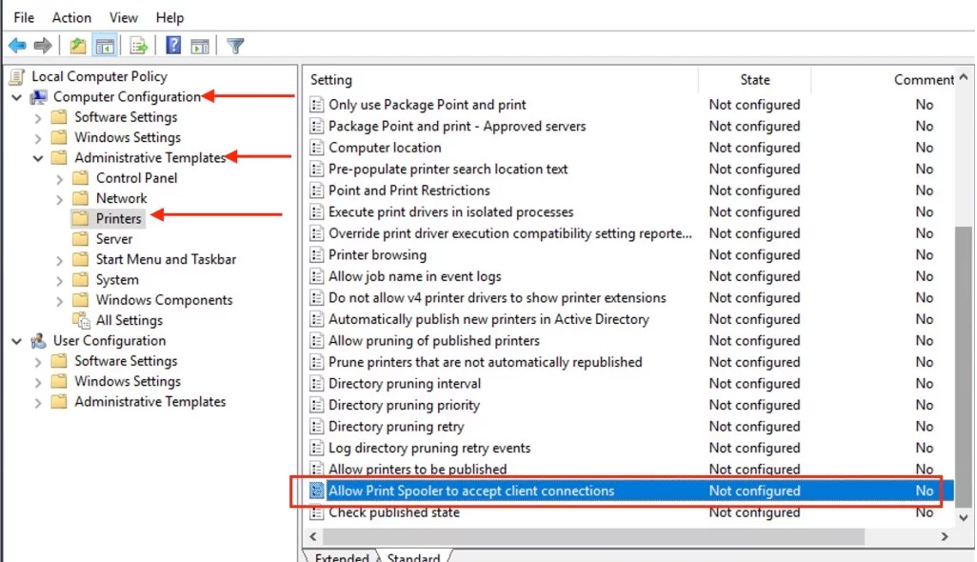

3.ปิดการทำงานการพิมพ์ระยะไกลขาเข้า ผ่านนโยบายกลุ่มตั้งค่าผ่านนโยบายกลุ่ม ปิดใช้งานนโยบาย “อนุญาตให้ Print Spooler ยอมรับการเชื่อมต่อไคลเอ็นต์:” เพื่อบล็อกการโจมตีระยะไกล ตามภาพด้านล่าง

อ้างอิง https://techdirectarchive.com/

ไปที่ Computer Configuration / Administrative Templates / Printers

อ้างอิง https://techdirectarchive.com/

อ้างอิง https://techdirectarchive.com/

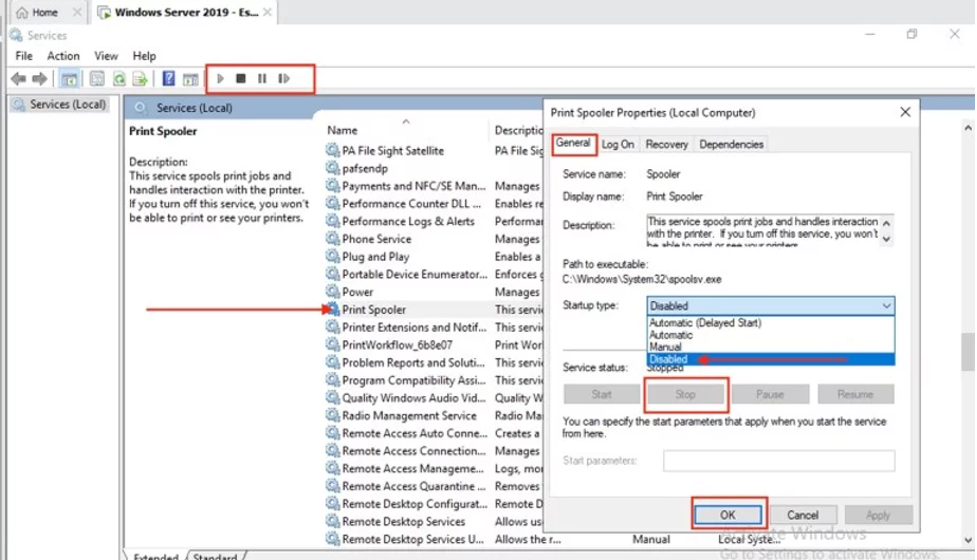

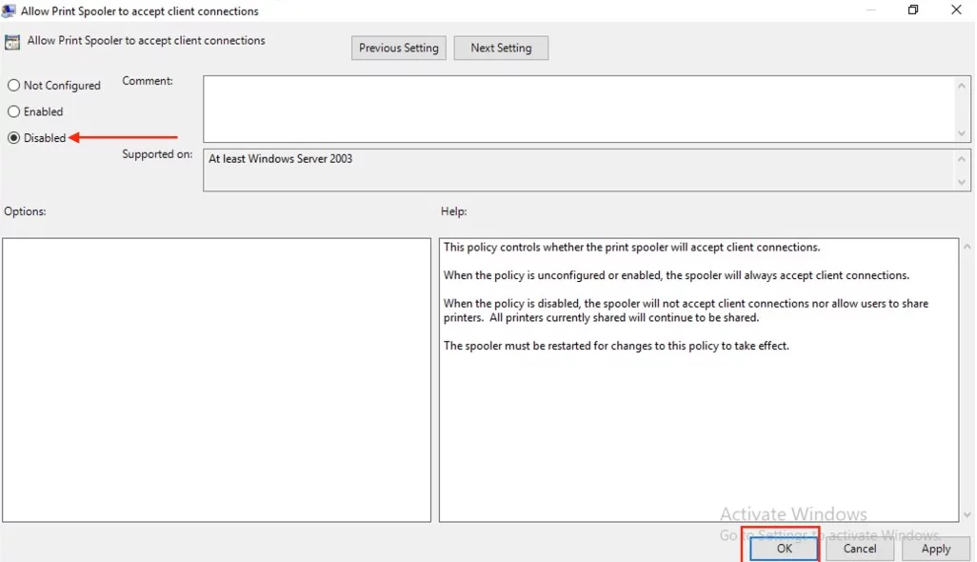

เลือก Disable เพื่อทำการปิดการทำงาน

อ้างอิง https://techdirectarchive.com/

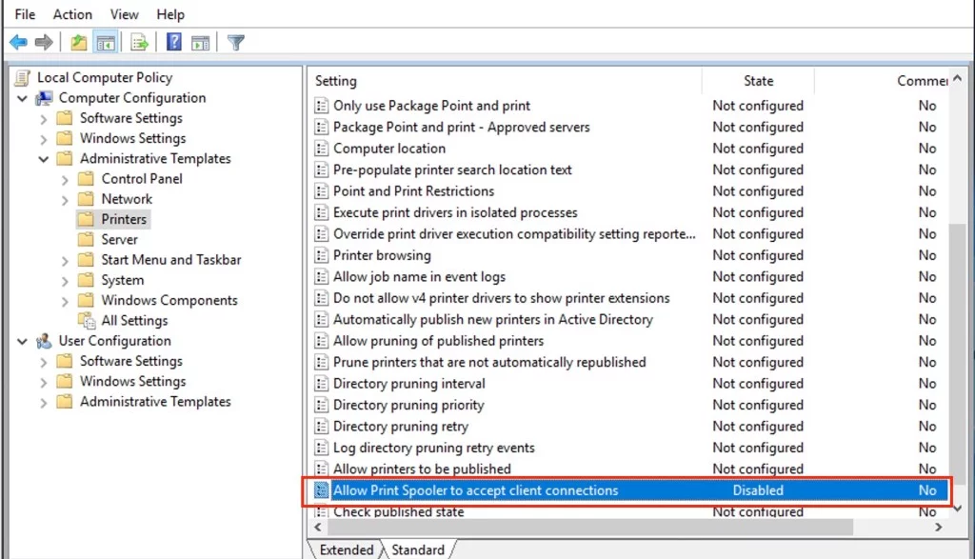

ตามภาพจะเห็นได้ว่า Status ของ Print Spooler เปลี่ยนเป็น Disable เป็นที่เรียบร้อย

ทาง Microsoft จะประกาศแพตช์ความปลอดภัยสำหรับ Windows 10 เวอร์ชัน 1607, Windows Server 2012 และ Windows Server 2016 ในอีกไม่กี่วันข้างหน้า

อ้างอิง :

https://hackersonlineclub.com/microsoft-patches-zero-day-windows-printnightmare-vulnerability/

[1] https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-34527

[2] https://th.k2rx.com/fix-print-spooler-keeps-stopping

ผู้เขียน : นาย วสุพล ไชยสง่าศิลป์

ผู้ตรวจทาน : นายเจษฏา ทองก้านเหลือง

เผยแพร่ : วันที่ 14 กรกฏาคม 2564