เมื่อวันที่ 9 ตุลาคม 2564 ได้มีการประกาศจาก Cybereason ที่เป็นบริษัทรักษาความมั่นคงปลอดภัยว่ามีการโจรกรรมทาง Cyber รูปแบบใหม่โดยใช้ Dropbox ซึ่งเป็นเว็บแอปพลิเคชันบริการรับฝากไฟล์บน Cloud

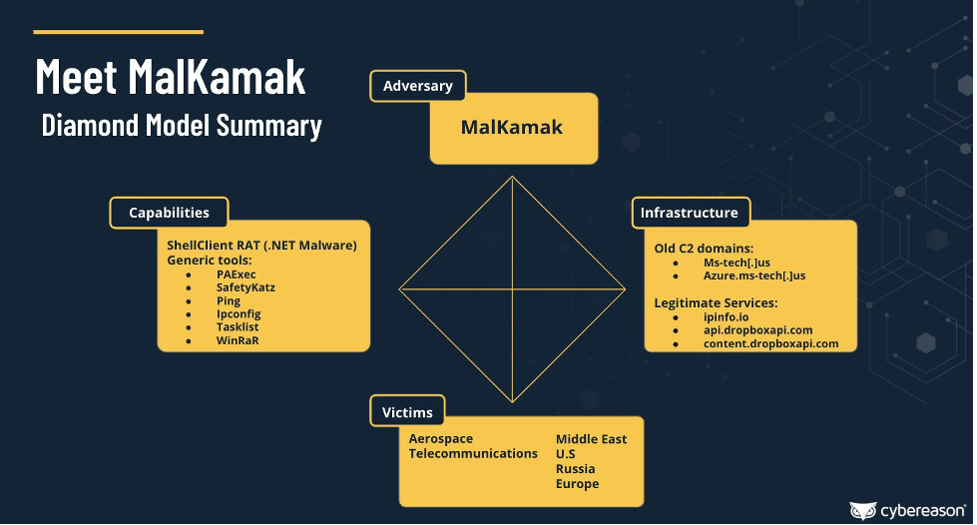

โดยกลุ่มแฮ็กเกอร์ MalKamak เป็นกลุ่มที่ได้รับการสนับสนุนจากรัฐบาลอิหร่าน ซึ่งได้กำหนดเป้าหมายไปยังภาคการบินและอวกาศในตะวันออกกลางตั้งแต่ปี 2561และยังกำหนดเป้าหมายเหล่านี้ในประเทศอื่นอีก เช่น สหรัฐ, ยุโรป, รัสเซีย เป็นต้น

แฮ็กเกอร์ใช้ Ransomware ที่เรียกว่า Shell Client The silent rat ทำการโจมตีตั้งแต่เดือน พฤษภาคม 2561 และถูก ตรวจพบในเดือน กรกฎาคม 2564 โดยบริษัท Cybereason

อ้างอิง https://cybersecuritynews.com/

ซึ่ง ShellClient Rat จะปลอมเป็น svchost.exe ทำงานอยู่บนเครื่องของเป้าหมายโดยจะมีชื่อภายในว่า RuntimeBroker.exe โดยสามารถโจมตีได้ด้วยการสร้าง nhdService (Network Hosts Detection Service)

อ้างอิง https://cybersecuritynews.com/

ในการโจมตีจะเป็นการส่ง Email ไปหาเป้าหมายและรอให้เปิดไฟล์หลอกลวง ซึ่งเป็นไฟล์นามสกุล RAR ที่มีไวรัสแฝงอยู่ เพื่อทำการติดตั้ง Backdoor บนเครื่องเป้าหมาย ซึ่งทำให้แฮ็กเกอร์สามารถควบคุมเครื่องของเป้าหมายได้สำเร็จและอาศัย Dropbox API ในการพรางตัว โดยจะเรียกใช้คำสั่งและกรองผลลัพธ์กลับไปยัง Dropbox เพื่อขโมยข้อมูล

อ้างอิง : https://cybersecuritynews.com/iranian-hackers-attacked-aerospace-and-telecom-firms-using-dropbox

ผู้เขียน : นาย วสุพล ไชยสง่าศิลป์

ผู้ตรวจทาน : นายเจษฏา ทองก้านเหลือง

เผยแพร่ : วันที่ 15 ตุลาคม 2564